之前在安裝 Windows Server 2019 時,有注意到預設會選擇 Server Core 環境,感覺微軟有想要大推這種指令模式的作業環境。而在完成 Windows Server 安裝後,開啟「伺服器管理員」時,則是會出現建議我們嘗試使用 “Windows Admin Center” 的資訊,因此就想說那就來試試在 Windows Server 2019 Server Core 安裝 Windows Admin Center 看看。

之前在安裝 Windows Server 2019 時,有注意到預設會選擇 Server Core 環境,感覺微軟有想要大推這種指令模式的作業環境。而在完成 Windows Server 安裝後,開啟「伺服器管理員」時,則是會出現建議我們嘗試使用 “Windows Admin Center” 的資訊,因此就想說那就來試試在 Windows Server 2019 Server Core 安裝 Windows Admin Center 看看。

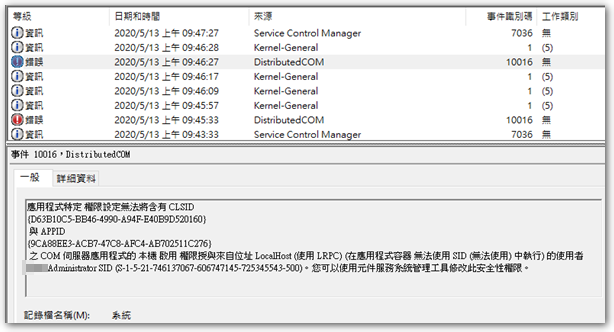

上週有寫一篇「應用程式特定權限設定無法將含有 CLSID – SQL」,當時是在 SQL Server 上的系統事件紀錄看到,出問題的權限則是在 SQLSERVERAGENT 這個角色,伺服器本身的權限是沒有問題的 (SYSTEM 及 Administrator)。今天在 AD 伺服器上也看到同樣訊息,而這次就是伺服器本身權限不足,因此需要多個從 regedit 重新取回權限的步驟。

上週有寫一篇「應用程式特定權限設定無法將含有 CLSID – SQL」,當時是在 SQL Server 上的系統事件紀錄看到,出問題的權限則是在 SQLSERVERAGENT 這個角色,伺服器本身的權限是沒有問題的 (SYSTEM 及 Administrator)。今天在 AD 伺服器上也看到同樣訊息,而這次就是伺服器本身權限不足,因此需要多個從 regedit 重新取回權限的步驟。

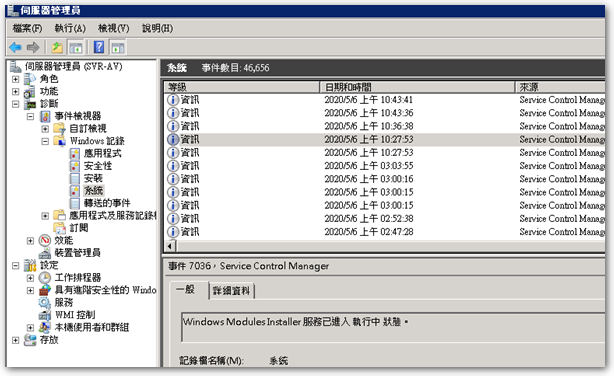

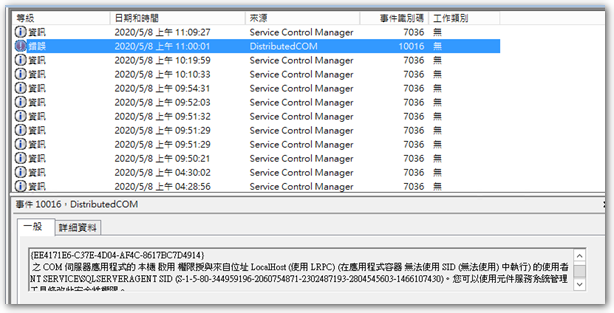

最近都在檢視各伺服器的「事件紀錄」,想要減少裡頭的無效資訊,以及處理錯誤資訊。這次在 SQL Server 上,固定都會出現一個這樣的錯誤訊息:

最近都在檢視各伺服器的「事件紀錄」,想要減少裡頭的無效資訊,以及處理錯誤資訊。這次在 SQL Server 上,固定都會出現一個這樣的錯誤訊息:

應用程式特定 權限設定無法將含有 CLSID {806835AE-FD04-4870-A1E8-D65535358293} 與 APPID {EE4171E6-C37E-4D04-AF4C-8617BC7D4914} 之 COM 伺服器應用程式的 本機 啟用 權限授與來自位址 LocalHost (使用 LRPC) (在應用程式容器 無法使用 SID (無法使用) 中執行) 的使用者 NT SERVICE\SQLSERVERAGENT SID (S-1-5-80-344959196-2060754871-2302487193-2804545603-1466107430)。您可以使用元件服務系統管理工具修改此安全性權限。

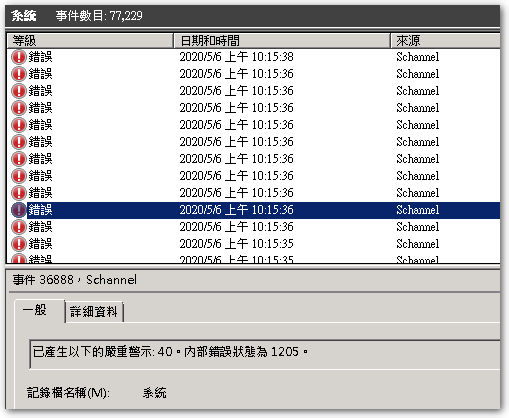

我們有幾台伺服器的「系統事件」會有很多 Schannel 的錯誤訊息,點進去會顯示 “已產生以下的嚴重警示: 40。內部錯誤狀態為 1205。” 或 “收到來自遠端用戶端應用程式的 TLS 1.2 連線要求,但用戶端應用程式支援的加密套件伺服器都不支援。SSL 連線要求失敗。” 等錯誤訊息。會出現此訊息的原因在於此伺服器有提供加密的服務,但使用者並沒有以加密的方式提出連線需求,以我來說,出現此訊息的兩台伺服器分別是 Mail Server 及電子簽核伺服器,兩台都有使用 SSL 憑證。

我們有幾台伺服器的「系統事件」會有很多 Schannel 的錯誤訊息,點進去會顯示 “已產生以下的嚴重警示: 40。內部錯誤狀態為 1205。” 或 “收到來自遠端用戶端應用程式的 TLS 1.2 連線要求,但用戶端應用程式支援的加密套件伺服器都不支援。SSL 連線要求失敗。” 等錯誤訊息。會出現此訊息的原因在於此伺服器有提供加密的服務,但使用者並沒有以加密的方式提出連線需求,以我來說,出現此訊息的兩台伺服器分別是 Mail Server 及電子簽核伺服器,兩台都有使用 SSL 憑證。

先前由於 AD 網域為 2003 等級的關係,因此在 Windows Server 2012 後的版本要加入網域時,都要先去「功能」那邊把 SMB 1.0 Client 裝起來,才能成功加入網域。最近同事把 AD 網域升到 2008 R2 了,因此想把這些 Server 的 SMB v1 給關閉,以提昇安全性。而在要移除時,發現無法取消勾選,因此改以指令方式來進行移除。

先前由於 AD 網域為 2003 等級的關係,因此在 Windows Server 2012 後的版本要加入網域時,都要先去「功能」那邊把 SMB 1.0 Client 裝起來,才能成功加入網域。最近同事把 AD 網域升到 2008 R2 了,因此想把這些 Server 的 SMB v1 給關閉,以提昇安全性。而在要移除時,發現無法取消勾選,因此改以指令方式來進行移除。

今天發生一個蠻特別的情況,在 Windows Server 2012 R2 中調整一台印表機的「安全性」,將 “Everyone” 的「列印」權限由「允許」改成「拒絕」後,它就從「印表機」頁面消失了,從「裝置管理員」去查看,也同樣消失,但是在 Excel 的列印畫面則是還看得見,從 “\\localhost” 也還看得見它 (原本就有開啟分享列印)。試過重啟 Print Spool 服務以及重新開機,結果都還是一樣,因此只好試著改用指令模式,把權限改回來。

今天發生一個蠻特別的情況,在 Windows Server 2012 R2 中調整一台印表機的「安全性」,將 “Everyone” 的「列印」權限由「允許」改成「拒絕」後,它就從「印表機」頁面消失了,從「裝置管理員」去查看,也同樣消失,但是在 Excel 的列印畫面則是還看得見,從 “\\localhost” 也還看得見它 (原本就有開啟分享列印)。試過重啟 Print Spool 服務以及重新開機,結果都還是一樣,因此只好試著改用指令模式,把權限改回來。

【環境】

【環境】

● 作業系統:Windows Server 2019

● 網站平臺:IIS 10

● 憑證網站:ZeroSSL.com (Let’s Encrypt)

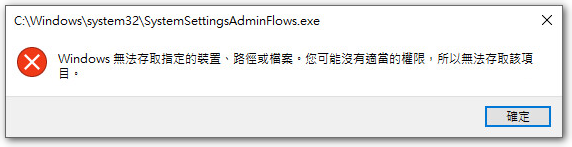

今天發現在 Windows Server 2019 中,進入「設定」-「時間與語言」-「語言」後,會跳出一個 “SystemSettingsAdminFlows.exe” 的錯誤訊息,內容是 “Windows 無法存取指定的裝置、路徑或檔案。您可能沒有適當的權限,所以無法存取該項目。” 查看了兩台 Windows Server 2019 都有一樣的訊息,Windows Server 2016 及 2012 則正常。

前幾天同仁在幫一台 Windows Server 2008 R2 做 Windows Update,裝完重開機便再也無法進入 Windows。開機會進入修復模式,但跑完會出現無法修復,並有”開機設定損毀”的訊息。花了好幾小時研究,最後總算修復,以下為修復紀錄:

前幾天同仁在幫一台 Windows Server 2008 R2 做 Windows Update,裝完重開機便再也無法進入 Windows。開機會進入修復模式,但跑完會出現無法修復,並有”開機設定損毀”的訊息。花了好幾小時研究,最後總算修復,以下為修復紀錄: