según Bookstack explicación oficial,Para utilizar LDAP / Firmar la verificación como AD,.Env tenga que añadir al archivo siguiente primer valor establecido,Ejemplos de dominio:

según Bookstack explicación oficial,Para utilizar LDAP / Firmar la verificación como AD,.Env tenga que añadir al archivo siguiente primer valor establecido,Ejemplos de dominio:

◎ dominio de AD: abc.com.tw

◎ cuenta de administrador AD / 密碼: administrador / 123456

# General auth

AUTH_METHOD=ldap

# The LDAP host, Adding a port is optional

LDAP_SERVER=abc.com.tw:389

# If using LDAP over SSL you should also define the protocol:

# LDAP_SERVER=ldaps://example.com:636

# The base DN from where users will be searched within

LDAP_BASE_DN=dc=abc,dc=com,dc=tw

# The full DN and password of the user used to search the server

# Can both be left as false to bind anonymously

LDAP_DN= cn=administrator,cn=users,dc=abc,dc=com,dc=tw

LDAP_PASS=123456

# A filter to use when searching for users

# The user-provided user-name used to replace any occurrences of '${user}'

LDAP_USER_FILTER=(&(sAMAccountName=${user}))

#以 AD 帳號的 sAMAccountName 值作為 BookStack 的帳號。

# Set the LDAP version to use when connecting to the server

LDAP_VERSION=3

# Set the default 'email' attribute. Defaults to 'mail'

LDAP_EMAIL_ATTRIBUTE=mail

#以 AD 帳號的 mail 值作為 BookStack 帳號的 mail 值。

# Set the property to use for a user's display name. Defaults to 'cn'

LDAP_DISPLAY_NAME_ATTRIBUTE=cn

#以 AD 帳號的 cn 值作為 BookStack 帳號的顯示名稱。

#這邊如果改成 sAMAccountName,BookStack 仍會帶到 cn,原因不明。

# If you need to allow untrusted LDAPS certificates, add the below and uncomment (remove the #)

# Only set this option if debugging or you're absolutely sure it's required for your setup.

#LDAP_TLS_INSECURE=true

◎ modificar los parámetros del proceso de,Basta con guardar .env archivo para aplicar la nueva configuración,No hay necesidad de reiniciar Apache。

◎ "display name" si los espacios,Aparecerá incompleta。

Después de que el cambio surta efecto Fin,Se produce un problema,Cuando el administrador de AD (administrador) Acceder,No hay privilegios de administrador;El gerente originales Bookstack (admin@admin.com) Ellos ya no tienen acceso。De acuerdo con la explicación oficial,Por favor, siga los pasos a continuación para configurar:

1. .Env desactivar la configuración de la autenticación LDAP / AD。

2. Para tener en cuenta los administradores de Bookstack (admin@admin.com) registrarse。

3. .Env abrir la configuración de autenticación LDAP / AD。

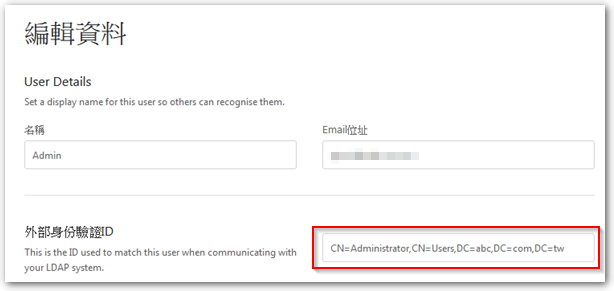

4. Para editar la página de perfil de usuario,Habrá un campo "ID de autenticación externo",輸入”CN = Administrador,CN = Users,DC = abc,DC = como,DC = tw” (El caso no puede estar equivocado),El gerente Bookstack (admin@admin.com)Los gerentes con EA (administrador)ensartar。

5. Salir,El administrador de AD (administrador) registrarse,Puede tener privilegios de administrador。

您好

1.Mi impresion esta bien。

2.Depende de su arquitectura AD,Supongamos que danielchou está bajo usuarios,Entonces la cuerda que golpeaste es correcta。

謝謝

El moderador es bueno.

请问

1. “Nombre”¿Puedes usar el nombre chino?

2. ¿Puedo completar el campo de identidad externa?

CN = danielchou, CN = usuarios, DC = abc,DC = local

Gracias