по BookStack официальное объяснение,Для использования LDAP / Войти верификацию как AD,.Env нужно добавить в файл следующего первого заданного значения,Примеры доменов:

по BookStack официальное объяснение,Для использования LDAP / Войти верификацию как AD,.Env нужно добавить в файл следующего первого заданного значения,Примеры доменов:

◎ домен AD: abc.com.tw

◎ AD менеджер / 密碼: администратор / 123456

# General auth

AUTH_METHOD=ldap

# The LDAP host, Adding a port is optional

LDAP_SERVER=abc.com.tw:389

# If using LDAP over SSL you should also define the protocol:

# LDAP_SERVER=ldaps://example.com:636

# The base DN from where users will be searched within

LDAP_BASE_DN=dc=abc,dc=com,dc=tw

# The full DN and password of the user used to search the server

# Can both be left as false to bind anonymously

LDAP_DN= cn=administrator,cn=users,dc=abc,dc=com,dc=tw

LDAP_PASS=123456

# A filter to use when searching for users

# The user-provided user-name used to replace any occurrences of '${user}'

LDAP_USER_FILTER=(&(sAMAccountName=${user}))

#以 AD 帳號的 sAMAccountName 值作為 BookStack 的帳號。

# Set the LDAP version to use when connecting to the server

LDAP_VERSION=3

# Set the default 'email' attribute. Defaults to 'mail'

LDAP_EMAIL_ATTRIBUTE=mail

#以 AD 帳號的 mail 值作為 BookStack 帳號的 mail 值。

# Set the property to use for a user's display name. Defaults to 'cn'

LDAP_DISPLAY_NAME_ATTRIBUTE=cn

#以 AD 帳號的 cn 值作為 BookStack 帳號的顯示名稱。

#這邊如果改成 sAMAccountName,BookStack 仍會帶到 cn,原因不明。

# If you need to allow untrusted LDAPS certificates, add the below and uncomment (remove the #)

# Only set this option if debugging or you're absolutely sure it's required for your setup.

#LDAP_TLS_INSECURE=true

◎ изменить параметры процесса,Просто сохраните .env файл, чтобы применить новые настройки,Нет необходимости перезагрузить Apache。

◎ «Отображаемое имя», если пространства,Появятся неполными。

После того, чтобы изменения вступили в силу End,Проблема возникает,Когда менеджер AD (администратор) Войти,Нет прав администратора;Оригинальный менеджер BookStack (admin@admin.com) Они больше не имеют доступа。В соответствии с официальным объяснением,Пожалуйста, следуйте инструкциям, приведенным ниже, чтобы установить:

1. .Env отключить настройку аутентификации LDAP / AD。

2. Для учета менеджеров BookStack (admin@admin.com) Войти。

3. Откройте .env настройки аутентификации LDAP / AD。

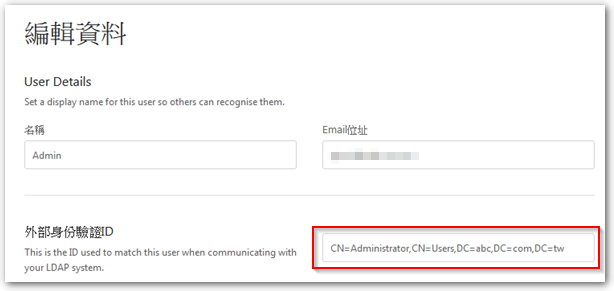

4. Чтобы отредактировать страницу профиля пользователя,Там будет поле «внешний идентификатор аутентификации»,Импортировать”CN = Администратор,CN = Users,DC = а,DC = ком,DC = ТВт” (Дело не может быть неправильным),Менеджер BookStack (admin@admin.com)Менеджеры с AD (администратор)прошнуровывать。

5. Выход,Менеджер AD (администратор) Войти,Вы можете иметь права администратора。

您好

1.Мое впечатление в порядке。

2.Зависит от вашей архитектуры AD,Предположим, что danielchou находится под пользователями,Тогда верная строка。

спасибо

Модератор это хорошо

请问

1. “Имя”Вы можете использовать китайское имя?

2. Могу ли я заполнить внешнее поле идентификации?

CN = danielchou, CN = пользователей, DC = а,DC = локальный

Спасибо