BookStack認証後にADを使用して,また、グループの役割とADシリーズを行うことができます,トランザクション作業グループのメンバーを簡単にするために、,しかし、今セットで使用されています,いくつかの場所では注意が必要,マイナーな問題がありますが,しかし、私はちょうど理由を見つけるために一週間または2費やし,したがって、共有を整理。

BookStack認証後にADを使用して,また、グループの役割とADシリーズを行うことができます,トランザクション作業グループのメンバーを簡単にするために、,しかし、今セットで使用されています,いくつかの場所では注意が必要,マイナーな問題がありますが,しかし、私はちょうど理由を見つけるために一週間または2費やし,したがって、共有を整理。

によると、公式の説明,次のプロファイル.envを追加することにより、第1の設定値:

# Enable LDAP group sync, Set to 'true' to enable. LDAP_USER_TO_GROUPS=true # LDAP user attribute containing groups, Defaults to 'memberOf'. LDAP_GROUP_ATTRIBUTE="memberOf" # Remove users from roles that don't match LDAP groups. LDAP_REMOVE_FROM_GROUPS=false

完成設定後,以下の環境での例を設定します。:

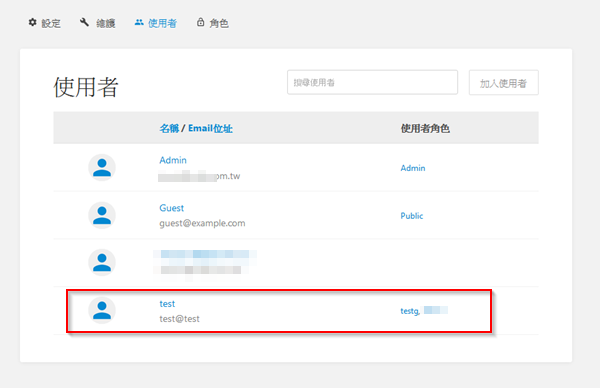

AD / BookStackアカウント: テスト

BookStackの役割: test-bs-group

ADグループ: テスト広告グループ

BookStackに役割を追加します "test-bs-group」,そして「その「外部認証ID」にテスト広告グループ」。

ADにいるとき」テスト広告グループメンバーの「test」アカウントがBoookStackにログインしたとき,自動的に「test-bs-group" キャラクター。

[注]

ADグループメカニズム◎BookStackは、ADグループと一緒に、既存の文字列をBookStackすることです,むしろBookStackにADグループをコピーするよりも。

◎ADグループ名は、アンダースコア「_」やマイナスを含めることができます「 - 」,しかし、あなたは空白を持つことはできません,NOR中国は、。

◎ADのADグループのメンバーは、それが日のメンバーである場合は、アカウント,の役割にリンクされるように (サブグループの名前に空白と中国語を含めることはできません)。

テスト問題はないの後,ADグループのメンバーが願っていたトランザクションの場合,BookStackは、同期ロールのメンバーシップを調整することができます,以下の設定を行います:

1. 広告グループ内の新しいカスタムマネージャー,例:BS_Admin。

2. ADマネージャのアカウント管理者は、BS_Adminに追加しました。

3. 管理者の役割のBookStackを変更,「外部認証ID」フィールドにBS_Adminを入力します。。

4. .env変更,真にLDAP_REMOVE_FROM_GROUPS。

[注]

第3に◎ステップ1,値は、ステップ4で変更することができます,それ以外の場合はadminロールのメンバーBookStackがクリアされます,何のアカウントを起こしていないことは、管理者権限を持っています。

◎上記の場合のように不幸な出来事よう,でも、データベースに必要,「役割」テーブルを変更します。 ,adminロールexternal_auth_idフィールド,管理者が定義したグループ名を入力します。AD (BS_Adminとして、)。

【相關資料】

- v0.23.2 // (AD) LDAP & “デフォルトのユーザー役割”… さらに, 複数ldap_user_filterエントリ? ・ 問題 #973 ・BookStackApp / BookStack・GitHub

- LDAPグループ同期のしくみ・問題 #1059 ・BookStackApp / BookStack・GitHub

返信を残します