Посещаемость 2025 После конференции по информационной безопасности,Я чувствую, что политика защиты по ограничению источника интеллектуальной собственности все же дает определенный эффект,Поэтому мы оцениваем возможность добавления соответствующих настроек в существующий FortiGate VPN。Во-первых, было подтверждено, что FortiGate может настраивать объекты адресов с распознаванием страны/географического адреса,Таким образом, последующие меры связаны с разработкой и применением соответствующих политик。

Посещаемость 2025 После конференции по информационной безопасности,Я чувствую, что политика защиты по ограничению источника интеллектуальной собственности все же дает определенный эффект,Поэтому мы оцениваем возможность добавления соответствующих настроек в существующий FortiGate VPN。Во-первых, было подтверждено, что FortiGate может настраивать объекты адресов с распознаванием страны/географического адреса,Таким образом, последующие меры связаны с разработкой и применением соответствующих политик。

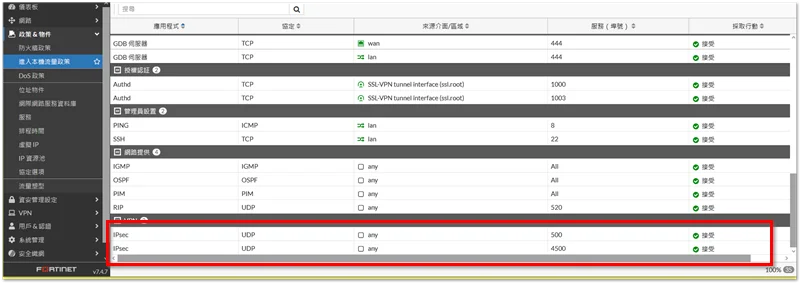

Первоначально ИИ предлагал настроить фильтрацию для глобальной сети → IPSec в политике брандмауэра,Но реальное испытание не помешало,Предполагаю, что это связано с тем, что при создании IPSec VPN,FortiGate предоставит заявление в политике входящего нативного трафика (Локальное место)Добавление политики,Разрешение любому IP-адресу подключения через IPSec аннулирует политику брандмауэра,Поэтому, если вы хотите его заблокировать,Пришло время начать с этой политики Local In。

Моя версия прошивки 7.4.7,в графическом интерфейсе,Локальная политика может быть только просмотрена,Его нельзя переместить,Следовательно, после установления адресного объекта соответствующей страны,Следующий шаг — переход в консоль CLI,Выполнение локальных изменений в политике с помощью команды。

(Согласно официальной инструкции,7.6.0 Затем его можно настроить с помощью графического интерфейса пользователя。)

【Среда FortiGate】

- Версия прошивки:7.4.7

- Способ подключения VPN:Компания IPSec

- Установите цель:Только с IP-адресами определенных стран разрешено подключаться к IPSec VPN。

Консоль CLI

Давайте начнем с этого,С точки зрения приоритета,Часто вы можете установить правила, которые позволяют вам в первую очередь,Затем установите значение «Отклонить все»,А потому, что я хочу убедиться, что «Отрицать все» в первую очередь имеет силу,Поэтому сначала я установлю правила для Deny,Подождите, пока все будет настроено, а затем используйте move, чтобы настроить порядок политик。

1. Все IP-соединения запрещены для IPSec VPN

config firewall local-in-policy

edit 1

set intf "virtual-wan-link" # virtual-wan-link 為 Interface 的名稱

set srcaddr "all"

set dstaddr "all"

set action deny

set service "IKE" "ESP"

set schedule "always"

next

end

2. Разрешение IP-адресам определенных стран подключаться к IPSec VPN

config firewall local-in-policy

edit 2

set intf "virtual-wan-link"

set srcaddr "Country-Allow"

set dstaddr "all"

set action accept

set service "IKE" "ESP"

set schedule "always"

next

end

3. Корректировка локального порядка в политике

config firewall local-in-policy move 2 before 1 end

4. Проверьте результаты последних настроек

show firewall local-in-policy

【Fan Wai Pian】

в процессе тестирования,Если вы хотите наблюдать за состоянием трафика,Это можно сделать, следуя инструкциям。

1. Наблюдайте за любым входом с помощью сниффера 500, 4500 порт

diag sniffer packet any 'port 500 or port 4500' 4 # 4 最詳細,1 最簡單 // 按 CTRL + C 結束

2. Наблюдение за исходным кодом в режиме отладки 123.123.123.123 перед 100 Трафик загонов

diag debug reset diag debug flow filter addr 123.123.123.123 diag debug flow trace start 100 diag debug enable diag debug disable diag debug reset

3. Наблюдение за трафиком IKE в режиме отладки

diag debug reset diag debug console timestamp enable diag debug application ike -1 # 等級從 1 ~ 15,-1 代表最詳細 diag debug enable diag debug disable diag debug reset

"Связанные ссылки"

- Введение и настройка политики FortiGate-Local-in – Веб-сайт Энди по обмену IT-технологиями

- Как переместить порядок локальной политики Для… – Сообщество Fortinet

оставьте ответ