Assiduidade 2025 Após a Conferência de Segurança da Informação,Penso que a política de proteção que consiste em restringir a fonte da PI ainda tem um certo efeito,Portanto, estamos avaliando adicionar configurações relevantes à VPN FortiGate existente。Primeiro, foi confirmado que o FortiGate pode configurar objetos de endereço com País/Endereço Geográfico como reconhecimento,Por conseguinte, o acompanhamento fica com a definição e aplicação das políticas relevantes。

Assiduidade 2025 Após a Conferência de Segurança da Informação,Penso que a política de proteção que consiste em restringir a fonte da PI ainda tem um certo efeito,Portanto, estamos avaliando adicionar configurações relevantes à VPN FortiGate existente。Primeiro, foi confirmado que o FortiGate pode configurar objetos de endereço com País/Endereço Geográfico como reconhecimento,Por conseguinte, o acompanhamento fica com a definição e aplicação das políticas relevantes。

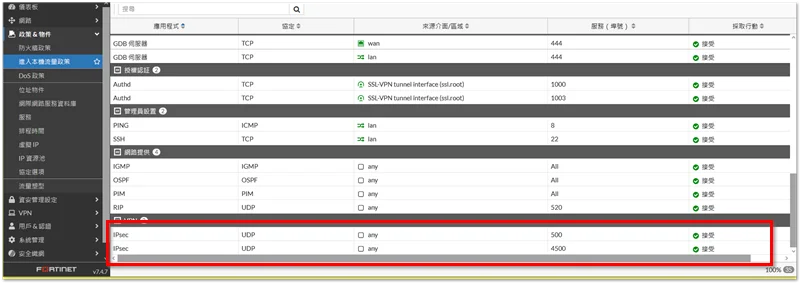

Originalmente, a IA sugeriu que você poderia definir a WAN → IPSec na Política de Firewall para filtrar,Mas o teste real não atrapalhou,Acho que é porque quando uma VPN IPSec é construída,A FortiGate fornecerá uma declaração na Política de Tráfego Nativo de Entrada (Local-Em)Para adicionar uma política,Permitir que qualquer IP se conecte via IPSec invalida a Política de Firewall,Portanto, se você quiser bloqueá-lo,É hora de começar com esta Política Local In。

A minha versão de firmware é 7.4.7,na interface gráfica,Local In Policy só pode ser visualizado,Não pode ser movido,Portanto, depois de estabelecer o objeto de endereço do país relevante,A próxima etapa é ir para o console da CLI,Executar alterações na política local por comando。

(De acordo com as instruções oficiais,7.6.0 Em seguida, pode ser configurado através da GUI。)

【FortiGate Ambiente】

- Versão do firmware:7.4.7

- Método de conexão VPN:IPSec

- Defina uma finalidade:Apenas determinados IPs de países têm permissão para se conectar a VPN IPSec。

CLI Console

Comecemos por isso,Em termos de prioridade,Muitas vezes, você pode definir as regras que permitem que você primeiro,Em seguida, defina para rejeitar tudo,Mas porque eu quero ter certeza de que Negar Tudo tem uma validade primeiro,Então, vou definir as regras para Negar primeiro,Aguarde até que tudo esteja configurado e, em seguida, use mover para ajustar a ordem das políticas。

1. Todas as conexões IP são negadas ao IPSec VPN

config firewall local-in-policy

edit 1

set intf "virtual-wan-link" # virtual-wan-link 為 Interface 的名稱

set srcaddr "all"

set dstaddr "all"

set action deny

set service "IKE" "ESP"

set schedule "always"

next

end

2. Permitir que IPs de países específicos se conectem à VPN IPSec

config firewall local-in-policy

edit 2

set intf "virtual-wan-link"

set srcaddr "Country-Allow"

set dstaddr "all"

set action accept

set service "IKE" "ESP"

set schedule "always"

next

end

3. Ajustar a ordem local na política

config firewall local-in-policy move 2 before 1 end

4. Verifique os resultados das últimas configurações

show firewall local-in-policy

【Fan Wai Pian】

no processo de teste,Se você quiser observar o status do tráfego,Isto pode ser feito seguindo as instruções。

1. Observe qualquer entrada com um farejador 500, 4500 porto

diag sniffer packet any 'port 500 or port 4500' 4 # 4 最詳細,1 最簡單 // 按 CTRL + C 結束

2. Observe a fonte com o modo de depuração 123.123.123.123 antes 100 Tráfego de caneta

diag debug reset diag debug flow filter addr 123.123.123.123 diag debug flow trace start 100 diag debug enable diag debug disable diag debug reset

3. Observe o tráfego IKE no modo de depuração

diag debug reset diag debug console timestamp enable diag debug application ike -1 # 等級從 1 ~ 15,-1 代表最詳細 diag debug enable diag debug disable diag debug reset

"Links relacionados"

- Introdução e configuração da política FortiGate-Local-in – Site de compartilhamento de tecnologia de TI de Andy

- Como mover a ordem política local para… – Comunidade Fortinet

Deixe uma resposta