Jumlah penonton 2025 Setelah Konferensi Keamanan Informasi,Saya merasa bahwa kebijakan perlindungan pembatasan sumber IP masih memiliki efek tertentu,Oleh karena itu, kami sedang mengevaluasi penambahan pengaturan yang relevan ke FortiGate VPN yang ada。Pertama, telah dikonfirmasi bahwa FortiGate dapat mengatur objek alamat dengan Negara/Alamat Geografis sebagai pengenalan,Oleh karena itu, tindak lanjut ditinggalkan dengan penetapan dan penerapan kebijakan yang relevan。

Jumlah penonton 2025 Setelah Konferensi Keamanan Informasi,Saya merasa bahwa kebijakan perlindungan pembatasan sumber IP masih memiliki efek tertentu,Oleh karena itu, kami sedang mengevaluasi penambahan pengaturan yang relevan ke FortiGate VPN yang ada。Pertama, telah dikonfirmasi bahwa FortiGate dapat mengatur objek alamat dengan Negara/Alamat Geografis sebagai pengenalan,Oleh karena itu, tindak lanjut ditinggalkan dengan penetapan dan penerapan kebijakan yang relevan。

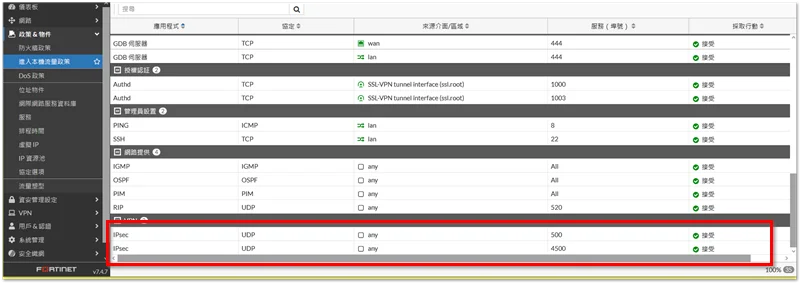

Awalnya, AI menyarankan agar Anda dapat mengatur WAN → IPSec di Kebijakan Firewall untuk memfilter,Tetapi tes yang sebenarnya tidak menghalangi,Tebak itu karena ketika VPN IPSec dibuat,FortiGate akan memberikan pernyataan dalam Kebijakan Lalu Lintas Asli Masuk (Lokal-Masuk)untuk menambahkan kebijakan,Mengizinkan IP apa pun untuk terhubung melalui IPSec membatalkan Kebijakan Firewall,Oleh karena itu, jika Anda ingin memblokirnya,Saatnya memulai dengan Kebijakan Dalam Lokal ini。

Versi firmware saya adalah 7.4.7,di antarmuka grafis,Kebijakan Dalam Lokal hanya dapat dilihat,Itu tidak dapat dipindahkan,Oleh karena itu, setelah menetapkan objek alamat negara yang relevan,Langkah selanjutnya adalah pergi ke Konsol CLI,Melakukan perubahan Kebijakan Dalam Lokal dengan perintah。

(Menurut instruksi resmi,7.6.0 Kemudian dapat diatur melalui GUI。)

【Lingkungan FortiGate】

- Versi firmware:7.4.7

- Metode koneksi VPN:IPSec

- Tetapkan tujuan:Hanya IP negara tertentu yang diizinkan untuk terhubung ke IPSec VPN。

Konsol CLI

Mari kita mulai dengan itu,Dalam hal prioritas,Seringkali, Anda dapat menetapkan aturan yang memungkinkan Anda terlebih dahulu,Kemudian atur untuk menolak Semua,Tetapi karena saya ingin memastikan bahwa Deny All memiliki validitas terlebih dahulu,Jadi saya akan menetapkan aturan untuk Tolak terlebih dahulu,Tunggu hingga semuanya disiapkan, lalu gunakan move untuk menyesuaikan urutan kebijakan。

1. Semua koneksi IP ditolak ke IPSec VPN

config firewall local-in-policy

edit 1

set intf "virtual-wan-link" # virtual-wan-link 為 Interface 的名稱

set srcaddr "all"

set dstaddr "all"

set action deny

set service "IKE" "ESP"

set schedule "always"

next

end

2. Izinkan IP negara tertentu terhubung ke VPN IPSec

config firewall local-in-policy

edit 2

set intf "virtual-wan-link"

set srcaddr "Country-Allow"

set dstaddr "all"

set action accept

set service "IKE" "ESP"

set schedule "always"

next

end

3. Menyesuaikan urutan kebijakan lokal

config firewall local-in-policy move 2 before 1 end

4. Periksa hasil pengaturan terakhir

show firewall local-in-policy

【Fan Wai Pian】

dalam proses pengujian,Jika Anda ingin mengamati status lalu lintas,Ini dapat dilakukan dengan mengikuti instruksi。

1. Amati entri apa pun dengan sniffer 500, 4500 pelabuhan

diag sniffer packet any 'port 500 or port 4500' 4 # 4 最詳細,1 最簡單 // 按 CTRL + C 結束

2. Amati sumber dengan mode debug 123.123.123.123 sebelum 100 Lalu lintas pena

diag debug reset diag debug flow filter addr 123.123.123.123 diag debug flow trace start 100 diag debug enable diag debug disable diag debug reset

3. Amati lalu lintas IKE dalam mode debug

diag debug reset diag debug console timestamp enable diag debug application ike -1 # 等級從 1 ~ 15,-1 代表最詳細 diag debug enable diag debug disable diag debug reset

"Tautan Terkait"

- Pengenalan dan pengaturan kebijakan FortiGate-Local-in – Situs web berbagi teknologi TI Andy

- Cara memindahkan kebijakan lokal pesanan Untuk… – Komunitas Fortinet

Tinggalkan Balasan