उपस्थिति 2025 सूचना सुरक्षा सम्मेलन के बाद,मुझे लगता है कि आईपी के स्रोत को प्रतिबंधित करने की सुरक्षा नीति का अभी भी एक निश्चित प्रभाव है,इसलिए, हम मौजूदा FortiGate VPN में प्रासंगिक सेटिंग्स जोड़ने का मूल्यांकन कर रहे हैं。सबसे पहले, यह पुष्टि की गई है कि FortiGate मान्यता के रूप में देश/भौगोलिक पते के साथ पता ऑब्जेक्ट सेट कर सकता है,इसलिए, अनुवर्ती सेटिंग और प्रासंगिक नीतियों के आवेदन के साथ छोड़ दिया जाता है。

उपस्थिति 2025 सूचना सुरक्षा सम्मेलन के बाद,मुझे लगता है कि आईपी के स्रोत को प्रतिबंधित करने की सुरक्षा नीति का अभी भी एक निश्चित प्रभाव है,इसलिए, हम मौजूदा FortiGate VPN में प्रासंगिक सेटिंग्स जोड़ने का मूल्यांकन कर रहे हैं。सबसे पहले, यह पुष्टि की गई है कि FortiGate मान्यता के रूप में देश/भौगोलिक पते के साथ पता ऑब्जेक्ट सेट कर सकता है,इसलिए, अनुवर्ती सेटिंग और प्रासंगिक नीतियों के आवेदन के साथ छोड़ दिया जाता है。

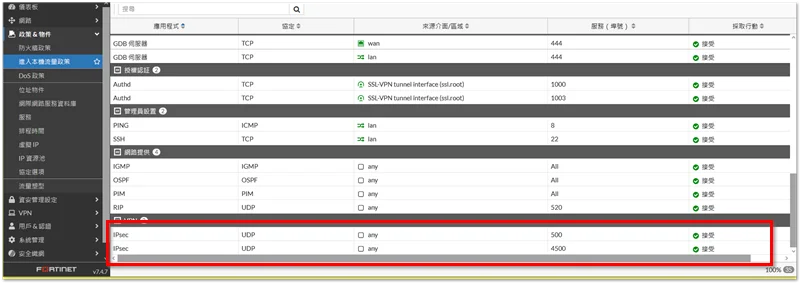

मूल रूप से, एआई ने सुझाव दिया कि आप फ़िल्टर करने के लिए फ़ायरवॉल नीति में WAN → IPSec सेट कर सकते हैं,लेकिन वास्तविक परीक्षा आड़े नहीं आई,लगता है कि ऐसा इसलिए है क्योंकि जब एक IPSec वीपीएन बनाया जाता है,FortiGate आने वाली मूल यातायात नीति में एक बयान प्रदान करेगा (लोकल-इन)नीति जोड़ने के लिए,IPSec के माध्यम से कनेक्ट करने के लिए किसी भी IP की अनुमति फ़ायरवॉल नीति अमान्य करता है,इसलिए, यदि आप इसे ब्लॉक करना चाहते हैं,इस लोकल इन पॉलिसी के साथ शुरुआत करने का समय आ गया है。

मेरा फर्मवेयर संस्करण है 7.4.7,ग्राफिकल इंटरफ़ेस में,लोकल इन पॉलिसी को केवल देखा जा सकता है,इसे स्थानांतरित नहीं किया जा सकता,इसलिए, संबंधित देश के पते ऑब्जेक्ट को स्थापित करने के बाद,अगला कदम सीएलआई कंसोल पर जाना है,आदेश द्वारा नीति परिवर्तन में स्थानीय प्रदर्शन करें。

(आधिकारिक निर्देशों के अनुसार,7.6.0 फिर इसे जीयूआई के माध्यम से स्थापित किया जा सकता है。)

【फोर्टीगेट पर्यावरण】

- फर्मवेयर संस्करण:7.4.7

- वीपीएन कनेक्शन विधि:IPSec

- एक उद्देश्य निर्धारित करें:केवल कुछ देश आईपी को IPSec वीपीएन से कनेक्ट करने की अनुमति है。

सीएलआई कंसोल

चलो उसी के साथ शुरू करते हैं,प्राथमिकता के संदर्भ में,अक्सर, आप उन नियमों को निर्धारित कर सकते हैं जो आपको पहले अनुमति देते हैं,फिर सभी को अस्वीकार करने के लिए सेट करें,लेकिन क्योंकि मैं यह सुनिश्चित करना चाहता हूं कि सभी को अस्वीकार करने की पहले वैधता है,इसलिए मैं पहले इनकार के लिए नियम निर्धारित करूंगा,सब कुछ सेट होने तक प्रतीक्षा करें और फिर नीतियों के क्रम को समायोजित करने के लिए चाल का उपयोग करें。

1. IPSec VPN के लिए सभी IP कनेक्शन अस्वीकार कर दिए गए हैं

config firewall local-in-policy

edit 1

set intf "virtual-wan-link" # virtual-wan-link 為 Interface 的名稱

set srcaddr "all"

set dstaddr "all"

set action deny

set service "IKE" "ESP"

set schedule "always"

next

end

2. विशिष्ट देश IP को IPSec VPN से कनेक्ट करने की अनुमति दें

config firewall local-in-policy

edit 2

set intf "virtual-wan-link"

set srcaddr "Country-Allow"

set dstaddr "all"

set action accept

set service "IKE" "ESP"

set schedule "always"

next

end

3. स्थानीय-में-नीति आदेश समायोजित करें

config firewall local-in-policy move 2 before 1 end

4. अंतिम सेटिंग्स के परिणामों की जाँच करें

show firewall local-in-policy

P फैन वाई पियान P

परीक्षण की प्रक्रिया में,यदि आप यातायात की स्थिति का निरीक्षण करना चाहते हैं,यह निर्देशों का पालन करके किया जा सकता है。

1. किसी भी प्रविष्टि को स्निफर से देखें 500, 4500 बंदरगाह

diag sniffer packet any 'port 500 or port 4500' 4 # 4 最詳細,1 最簡單 // 按 CTRL + C 結束

2. डीबग मोड के साथ स्रोत का निरीक्षण करें 123.123.123.123 सामने 100 पेन ट्रैफिक

diag debug reset diag debug flow filter addr 123.123.123.123 diag debug flow trace start 100 diag debug enable diag debug disable diag debug reset

3. डीबग मोड में IKE ट्रैफ़िक देखें

diag debug reset diag debug console timestamp enable diag debug application ike -1 # 等級從 1 ~ 15,-1 代表最詳細 diag debug enable diag debug disable diag debug reset

"संबंधित लिंक"

- FortiGate-Local-in नीति का परिचय और सेटिंग – एंडी की आईटी प्रौद्योगिकी साझा करने वाली वेबसाइट

- आदेश स्थानीय-इन नीति को कैसे स्थानांतरित करें… – फोर्टिनेट समुदाय

उत्तर छोड़ दें