Fréquentation 2025 Après la conférence sur la sécurité de l’information,Je pense que la politique de protection consistant à restreindre la source de la propriété intellectuelle a toujours un certain effet,Par conséquent, nous évaluons l’ajout de paramètres pertinents au VPN FortiGate existant。Tout d’abord, il a été confirmé que FortiGate peut configurer des objets d’adresse avec l’adresse pays/géographique comme reconnaissance,Par conséquent, le suivi est laissé à l’établissement et à l’application de politiques pertinentes。

Fréquentation 2025 Après la conférence sur la sécurité de l’information,Je pense que la politique de protection consistant à restreindre la source de la propriété intellectuelle a toujours un certain effet,Par conséquent, nous évaluons l’ajout de paramètres pertinents au VPN FortiGate existant。Tout d’abord, il a été confirmé que FortiGate peut configurer des objets d’adresse avec l’adresse pays/géographique comme reconnaissance,Par conséquent, le suivi est laissé à l’établissement et à l’application de politiques pertinentes。

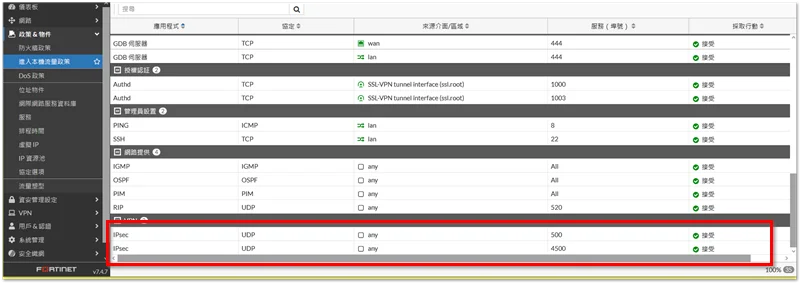

À l’origine, AI suggérait que vous puissiez définir le WAN → IPSec dans la politique de pare-feu pour filtrer,Mais le test réel n’a pas fait obstacle,Je suppose que c’est parce que lorsqu’un VPN IPSec est construit,FortiGate fournira une déclaration dans la politique de trafic natif entrant (Local-In)Pour ajouter une stratégie,Autoriser n’importe quelle adresse IP à se connecter via IPSec invalide la politique de pare-feu,Par conséquent, si vous souhaitez le bloquer,Il est temps de commencer par cette politique d’entrée locale。

La version de mon firmware est la suivante : 7.4.7,dans l’interface graphique,La politique d’entrée locale ne peut être affichée que,Il ne peut pas être déplacé,Par conséquent, après avoir déterminé l’objet de l’adresse du pays concerné,L’étape suivante consiste à accéder à la console CLI,Effectuer les modifications locales dans la politique par commande。

(Selon les instructions officielles,7.6.0 Il peut ensuite être configuré via l’interface graphique。)

【Environnement FortiGate】

- Version du firmware:7.4.7

- Méthode de connexion VPN:IPSec

- Fixez-vous un objectif:Seules les adresses IP de certains pays sont autorisées à se connecter à IPSec VPN。

CLI Console

Commençons par cela,En termes de priorité,Souvent, vous pouvez définir les règles qui vous permettent d’abord,Ensuite, réglez sur tout rejeter,Mais parce que je veux d’abord m’assurer que Deny All a une validité,Je vais donc d’abord définir les règles pour Deny,Attendez que tout soit configuré, puis utilisez move pour ajuster l’ordre des stratégies。

1. Toutes les connexions IP sont refusées au VPN IPSec

config firewall local-in-policy

edit 1

set intf "virtual-wan-link" # virtual-wan-link 為 Interface 的名稱

set srcaddr "all"

set dstaddr "all"

set action deny

set service "IKE" "ESP"

set schedule "always"

next

end

2. Autoriser les adresses IP de certains pays à se connecter au VPN IPSec

config firewall local-in-policy

edit 2

set intf "virtual-wan-link"

set srcaddr "Country-Allow"

set dstaddr "all"

set action accept

set service "IKE" "ESP"

set schedule "always"

next

end

3. Ajuster l’ordre local dans la politique

config firewall local-in-policy move 2 before 1 end

4. Vérifiez les résultats des derniers paramètres

show firewall local-in-policy

【Fan Wai Pian】

en cours de test,Si vous souhaitez observer l’état du trafic,Cela peut être fait en suivant les instructions。

1. Observez toute entrée avec un renifleur 500, 4500 port

diag sniffer packet any 'port 500 or port 4500' 4 # 4 最詳細,1 最簡單 // 按 CTRL + C 結束

2. Observer la source avec le mode de débogage 123.123.123.123 avant 100 Circulation dans les enclos

diag debug reset diag debug flow filter addr 123.123.123.123 diag debug flow trace start 100 diag debug enable diag debug disable diag debug reset

3. Observer le trafic IKE en mode de débogage

diag debug reset diag debug console timestamp enable diag debug application ike -1 # 等級從 1 ~ 15,-1 代表最詳細 diag debug enable diag debug disable diag debug reset

"Liens connexes"

- Introduction et mise en place de la politique FortiGate-Local-in – Le site Web de partage de technologie informatique d’Andy

- Comment déplacer la politique de commande locale pour… – Communauté Fortinet

Laisser un commentaire