Anwesenheit 2025 Nach der Informationssicherheitskonferenz,Ich habe das Gefühl, dass die Schutzpolitik, die Quelle von geistigem Eigentum einzuschränken, immer noch eine gewisse Wirkung hat,Aus diesem Grund prüfen wir, ob wir dem bestehenden FortiGate VPN relevante Einstellungen hinzufügen können。Zunächst wurde bestätigt, dass FortiGate Adressobjekte mit Country/Geographic Address als Erkennung einrichten kann,Daher bleibt es bei der Weiterverfolgung bei der Festlegung und Anwendung der einschlägigen Maßnahmen。

Anwesenheit 2025 Nach der Informationssicherheitskonferenz,Ich habe das Gefühl, dass die Schutzpolitik, die Quelle von geistigem Eigentum einzuschränken, immer noch eine gewisse Wirkung hat,Aus diesem Grund prüfen wir, ob wir dem bestehenden FortiGate VPN relevante Einstellungen hinzufügen können。Zunächst wurde bestätigt, dass FortiGate Adressobjekte mit Country/Geographic Address als Erkennung einrichten kann,Daher bleibt es bei der Weiterverfolgung bei der Festlegung und Anwendung der einschlägigen Maßnahmen。

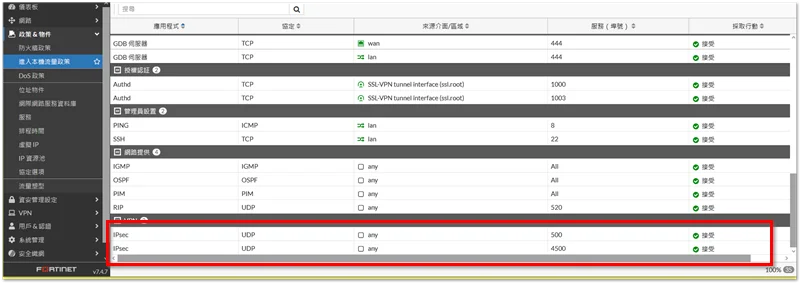

Ursprünglich schlug AI vor, dass Sie den WAN-→ IPSec in der Firewall-Richtlinie so einstellen könnten, dass gefiltert wird,Doch der eigentliche Test stand dem nicht im Weg,Vermutlich liegt es daran, dass beim Aufbau eines IPSec-VPN,FortiGate wird eine Erklärung in der Incoming Native Traffic Policy abgeben (Lokaler Eingang)So fügen Sie eine Richtlinie hinzu,Wenn Sie zulassen, dass eine IP-Adresse eine Verbindung über IPSec herstellt, wird die Firewall-Richtlinie ungültig,Wenn Sie es also blockieren möchten,Es ist an der Zeit, mit dieser Local In Policy zu beginnen。

Meine Firmware-Version ist 7.4.7,in der grafischen Oberfläche,Lokale In-Richtlinie kann nur angezeigt werden,Es kann nicht verschoben werden,Nach Feststellung des Adressobjekts des betreffenden Landes,Der nächste Schritt besteht darin, zur CLI-Konsole zu wechseln,Lokale Änderungen in der Richtlinie per Befehl durchführen。

(Gemäß den offiziellen Anweisungen,7.6.0 Es kann dann über die GUI eingerichtet werden。)

【FortiGate-Umgebung】

- Firmware-Version:7.4.7

- VPN-Verbindungsmethode:IPSec

- Legen Sie einen Zweck fest:Nur bestimmte Länder-IPs dürfen sich mit IPSec-VPN verbinden。

CLI-Konsole

Fangen wir damit an,In Bezug auf die Priorität,Oft legen Sie die Regeln fest, die es Ihnen ermöglichen, zuerst,Legen Sie dann fest, dass alle abgelehnt werden,Aber weil ich sicherstellen möchte, dass Deny All zuerst eine Gültigkeit hat,Also lege ich zuerst die Regeln für Verweigern fest,Warten Sie, bis alles eingerichtet ist, und verwenden Sie dann Verschieben, um die Reihenfolge der Richtlinien anzupassen。

1. Alle IP-Verbindungen werden für IPSec-VPN verweigert

config firewall local-in-policy

edit 1

set intf "virtual-wan-link" # virtual-wan-link 為 Interface 的名稱

set srcaddr "all"

set dstaddr "all"

set action deny

set service "IKE" "ESP"

set schedule "always"

next

end

2. Zulassen, dass bestimmte Länder-IPs eine Verbindung zu IPSec-VPN herstellen

config firewall local-in-policy

edit 2

set intf "virtual-wan-link"

set srcaddr "Country-Allow"

set dstaddr "all"

set action accept

set service "IKE" "ESP"

set schedule "always"

next

end

3. Anpassen der lokalen Reihenfolge in der Richtlinie

config firewall local-in-policy move 2 before 1 end

4. Überprüfen Sie die Ergebnisse der letzten Einstellungen

show firewall local-in-policy

【Fan Wai Pian】

im Prozess der Erprobung,Wenn Sie den Verkehrsstatus beobachten möchten,Dies kann durch Befolgen der Anweisungen erfolgen。

1. Beobachten Sie jeden Eintrag mit einem Sniffer 500, 4500 Hafen

diag sniffer packet any 'port 500 or port 4500' 4 # 4 最詳細,1 最簡單 // 按 CTRL + C 結束

2. Beobachten der Quelle im Debug-Modus 123.123.123.123 vor 100 Verkehr mit Kugelschreibern

diag debug reset diag debug flow filter addr 123.123.123.123 diag debug flow trace start 100 diag debug enable diag debug disable diag debug reset

3. Beobachten des IKE-Datenverkehrs im Debug-Modus

diag debug reset diag debug console timestamp enable diag debug application ike -1 # 等級從 1 ~ 15,-1 代表最詳細 diag debug enable diag debug disable diag debug reset

"Verwandte Links"

- Einführung und Einstellung der FortiGate-Local-in-Richtlinie – Andys Website zum Teilen von IT-Technologie

- Verschieben der local-in-Richtlinie für die Bestellung… – Fortinet-Gemeinschaft

Hinterlasse eine Antwort