حضور 2025 بعد مؤتمر أمن المعلومات,أشعر أن سياسة الحماية لتقييد مصدر الملكية الفكرية لا تزال لها تأثير معين,لذلك ، نقوم بتقييم إضافة الإعدادات ذات الصلة إلى FortiGate VPN الحالي。أولا ، تم التأكيد على أن FortiGate يمكنه إعداد كائنات العنوان باستخدام البلد / العنوان الجغرافي كاعتراف,لذلك ، تترك المتابعة مع وضع وتطبيق السياسات ذات الصلة。

حضور 2025 بعد مؤتمر أمن المعلومات,أشعر أن سياسة الحماية لتقييد مصدر الملكية الفكرية لا تزال لها تأثير معين,لذلك ، نقوم بتقييم إضافة الإعدادات ذات الصلة إلى FortiGate VPN الحالي。أولا ، تم التأكيد على أن FortiGate يمكنه إعداد كائنات العنوان باستخدام البلد / العنوان الجغرافي كاعتراف,لذلك ، تترك المتابعة مع وضع وتطبيق السياسات ذات الصلة。

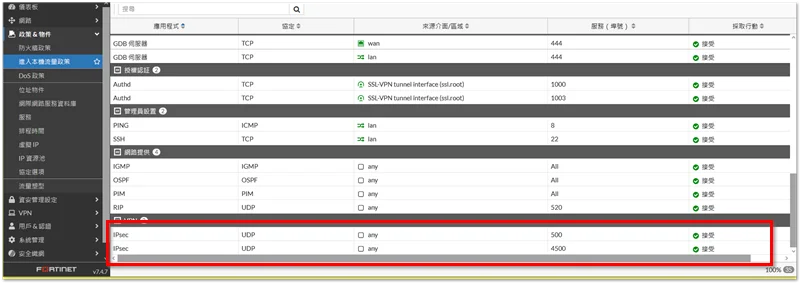

في الأصل، اقترح الذكاء الاصطناعي أنه يمكنك تعيين شبكة WAN → IPSec في نهج جدار الحماية للتصفية,لكن الاختبار الفعلي لم يقف في الطريق,أعتقد أن السبب في ذلك هو أنه عندما يتم إنشاء IPSec VPN,ستقدم FortiGate بيانا في سياسة حركة المرور الأصلية الواردة (محلي في)لإضافة نهج,يؤدي السماح لأي عنوان IP بالاتصال عبر IPSec إلى إبطال سياسة جدار الحماية,لذلك ، إذا كنت تريد حظره,حان الوقت للبدء بهذه السياسة المحلية。

إصدار البرنامج الثابت الخاص بي هو 7.4.7,في الواجهة الرسومية,لا يمكن الاطلاع إلا على السياسة المحلية,لا يمكن نقله,لذلك ، بعد تحديد كائن العنوان للبلد المعني,الخطوة التالية هي الانتقال إلى وحدة تحكم CLI,إجراء تغييرات النهج المحلي حسب الأمر。

(حسب التعليمات الرسمية,7.6.0 يمكن بعد ذلك إعداده عبر واجهة المستخدم الرسومية。)

【بيئة FortiGate】

- إصدار البرنامج الثابت:7.4.7

- طريقة اتصال VPN:IPSec

- حدد هدفا:يسمح فقط لعناوين IP الخاصة ببعض البلدان بالاتصال ب IPSec VPN。

وحدة تحكم CLI

لنبدأ بذلك,من حيث الأولوية,في كثير من الأحيان ، يمكنك تعيين القواعد التي تسمح لك أولا,ثم اضبط على رفض الكل,ولكن لأنني أريد التأكد من أن Deny All له صلاحية أولا,لذلك سأضع قواعد الرفض أولا,انتظر حتى يتم إعداد كل شيء ثم استخدم النقل لضبط ترتيب النهج。

1. يتم رفض جميع اتصالات IP ل IPSec VPN

config firewall local-in-policy

edit 1

set intf "virtual-wan-link" # virtual-wan-link 為 Interface 的名稱

set srcaddr "all"

set dstaddr "all"

set action deny

set service "IKE" "ESP"

set schedule "always"

next

end

2. السماح لعناوين IP لبلد معين بالاتصال ب IPSec VPN

config firewall local-in-policy

edit 2

set intf "virtual-wan-link"

set srcaddr "Country-Allow"

set dstaddr "all"

set action accept

set service "IKE" "ESP"

set schedule "always"

next

end

3. ضبط الترتيب المحلي في السياسة

config firewall local-in-policy move 2 before 1 end

4. التحقق من نتائج الإعدادات الأخيرة

show firewall local-in-policy

【فان واي بيان】

في عملية الاختبار,إذا كنت ترغب في مراقبة حالة حركة المرور,يمكن القيام بذلك باتباع التعليمات。

1. راقب أي إدخال باستخدام شم 500, 4500 ميناء

diag sniffer packet any 'port 500 or port 4500' 4 # 4 最詳細,1 最簡單 // 按 CTRL + C 結束

2. راقب المصدر مع وضع التصحيح 123.123.123.123 قبل 100 حركة القلم

diag debug reset diag debug flow filter addr 123.123.123.123 diag debug flow trace start 100 diag debug enable diag debug disable diag debug reset

3. مراقبة حركة مرور IKE في وضع تصحيح الأخطاء

diag debug reset diag debug console timestamp enable diag debug application ike -1 # 等級從 1 ~ 15,-1 代表最詳細 diag debug enable diag debug disable diag debug reset

"الروابط ذات الصلة"

- مقدمة وإعداد سياسة FortiGate-Local-in – موقع مشاركة تكنولوجيا المعلومات الخاص ب Andy

- كيفية نقل نهج الطلب المحلي ل… – مجتمع Fortinet

اترك رد